Maximale Kontrolle über digitale Identitäten: Schütze Deine Daten zuverlässig mit SysEleven IAM

Mit SysEleven IAM erhältst Du die volle Kontrolle über digitale Identitäten. Berechtigte Nutzer:innen können sicher auf wichtige Ressourcen zugreifen. So schützt Du Deine Daten zuverlässig und effizient.

Effizientes Zugriffsmanagement: IAM für Deine Cloud-Umgebung

Verwalte Zugriffsrechte zentral und sicher, um die Integrität und Vertraulichkeit Deiner IT-Umgebung zu gewährleisten. Mit der integrierten IAM-Lösung kannst Du Nutzerzugriffe effizient steuern, die Identität Deiner Mitarbeitenden und Systeme sicher verwalten und Compliance-Anforderungen erfüllen. Ob für kleine Teams oder große Unternehmen – unsere Lösung passt sich Deinen individuellen Anforderungen an und schützt Deine sensiblen Daten und kritischen Systeme vor unbefugtem Zugriff.

Zentrale und einfache Verwaltung

Mit IAM behältst du mühelos den Überblick über alle Benutzerkonten und Zugriffsrechte und kannst sie einfach und effizient verwalten.

Compliance leicht gemacht

Mit unserem DSGVO-konformen IAM-Hosting in deutschen ISO-27001-zertifizierten Rechenzentren erfüllst Du alle Datenschutzanforderungen problemlos.

Unternehmen, die uns bereits vertrauen

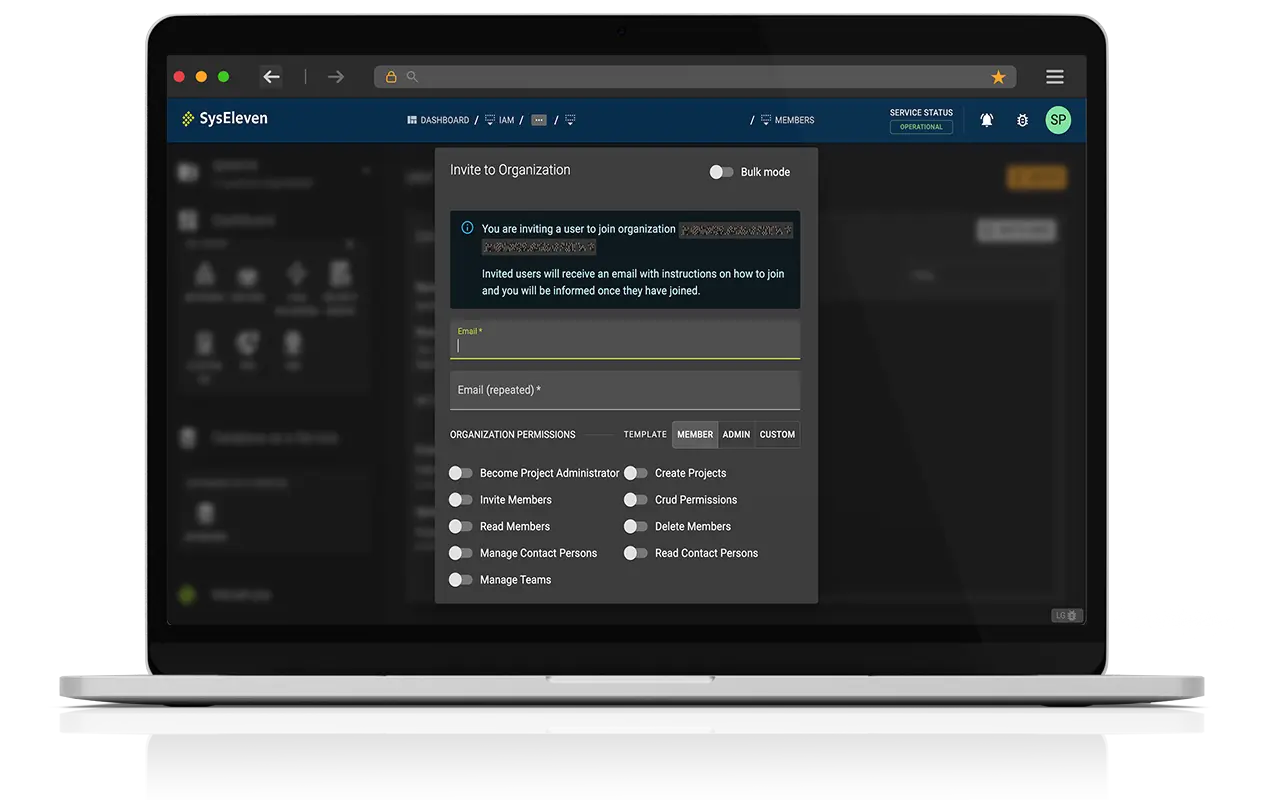

User Management

Ein:e Nutzer:in existiert auf der SysEleven-Plattform genau einmal und mit einer eindeutigen Kennung. Der Zugriff auf Ressourcen innerhalb einer Organisation wird ausschließlich über fein abgestufte Berechtigungen gesteuert.

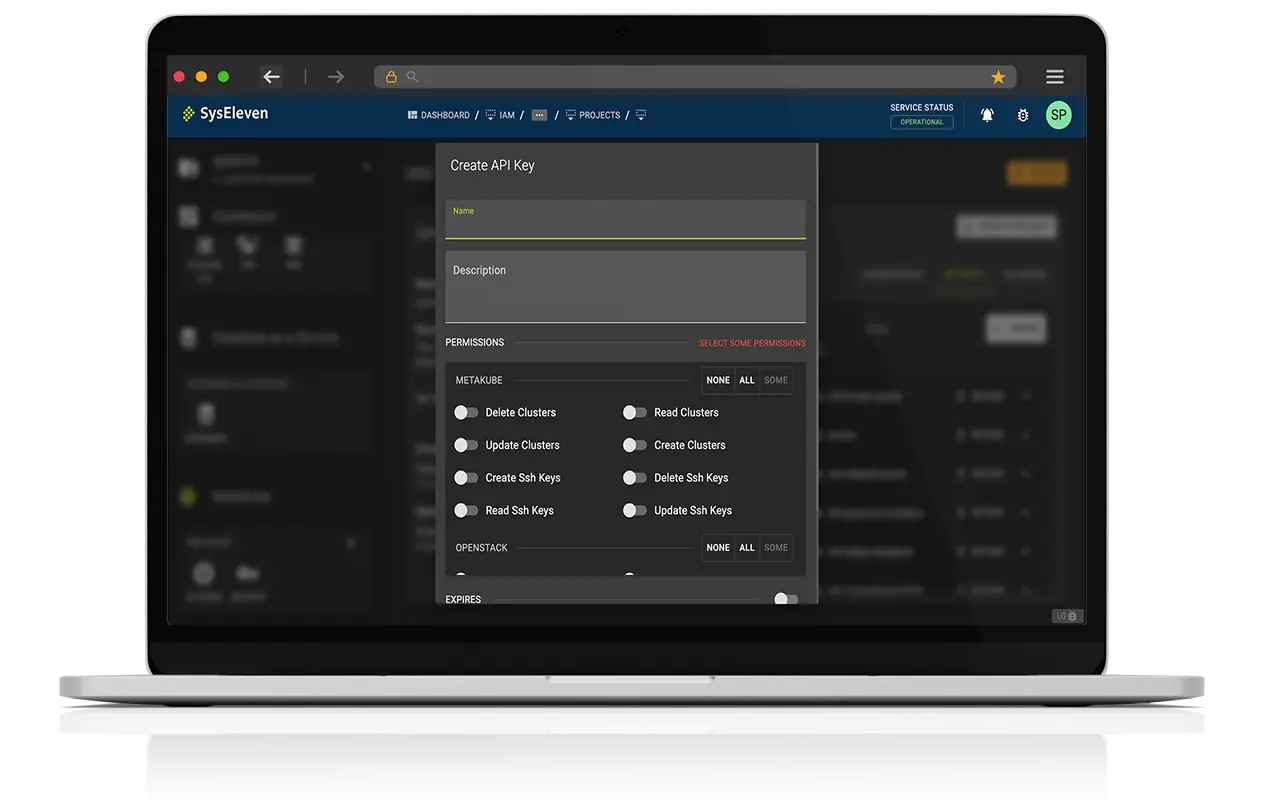

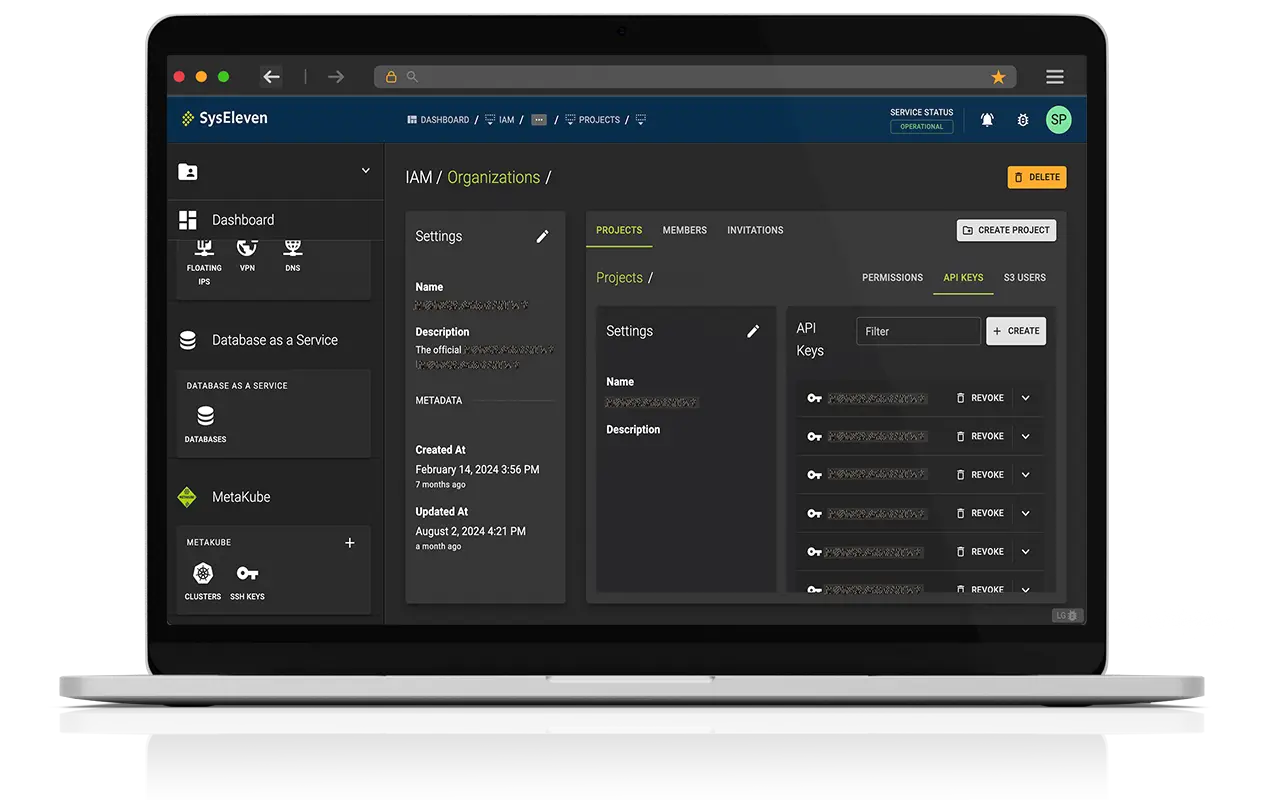

API-Schlüssel

Benutzer:innen können projektspezifische API-Schlüssel erstellen. Diese Schlüssel können zur Authentifizierung gegenüber der SysEleven Cloud API verwendet werden. Sie sind auf ein bestimmtes Projekt beschränkt und können jederzeit widerrufen werden.

Service-Konten

Service-Konten sind die Weiterentwicklung der API-Schlüssel von SysEleven und erleichtern den Zugang zur SysEleven OpenStack Cloud. Service-Konten bieten mehr Flexibilität bei der programmatischen Interaktion mit der SysEleven-Cloud.

Beziehungsbasierter Zugriff (RBAC)

Wir nutzten die fortschrittliche ReBAC-Technologie, um Berechtigungen flexibel und präzise basierend auf Nutzer-Ressourcen-Beziehungen zu steuern. Unterstützt durch OpenFGA bietet sie eine moderne Lösung, die perfekt auf die Anforderungen Deiner dynamischen Cloud-Umgebungen zugeschnitten ist.

Anwendungsfälle

Schutz sensibler Gesundheitsdaten: Sicherer Zugriff auf Patientenakten

Durch den Einsatz von IAM wird gewährleistet, dass nur autorisiertes medizinisches Personal Zugang zu Patientenakten und Gesundheitsdaten erhält. Durch präzise Berechtigungszuweisungen und umfassende Authentifizierungsmaßnahmen wird so die Vertraulichkeit und Integrität sensibler medizinischer Informationen sichergestellt und erfüllt gleichzeitig die strengen Datenschutzvorschriften des Gesundheitswesens.

Schutz und Integrität: Wie IAM Finanzdaten und Transaktionen sichert

Banken und Finanzinstitutionen nutzen IAM zur Verwaltung von Benutzerkonten, Überweisungen und Transaktionen. IAM schützt vor unbefugtem Zugriff und Betrugsversuchen, indem es sicherstellt, dass alle finanziellen Aktivitäten sicher und transparent ablaufen. Durch detaillierte Protokollierung und Überwachung der Transaktionen wird die Integrität der Bankdaten gewahrt und die Einhaltung regulatorischer Anforderungen sichergestellt.

Preise

Die komplette Preisliste kann unter sales@syseleven.de angefordert werden

FAQs

Wie funktioniert Identity und Access Management?

IAM funktioniert auf der Grundlage von Identitäten, Berechtigungen und Richtlinien:

- Identitäten: Jede:r Benutzer:in oder jede Entität, die auf Ressourcen zugreifen möchte, hat eine eindeutige digitale Identität. Diese Identität kann ein Benutzername, eine E-Mail-Adresse oder eine andere Kennung sein.

- Berechtigungen: Jede Identität hat bestimmte Berechtigungen, die definieren, auf welche Ressourcen oder Dienste zugegriffen werden kann. Berechtigungen können sehr granular sein und reichen von „Lesen“ bis „Schreiben“ und „Löschen“.

- Richtlinien: IAM verwendet Richtlinien, um festzulegen, welche Identitäten auf welche Ressourcen zugreifen dürfen und welche Aktionen sie durchführen können. Diese Richtlinien sind Regeln, die von Administrator:innen erstellt und verwaltet werden.

- Authentifizierung & Autorisierung: Bei einer Benutzeranmeldung (Authentifizierung) überprüft das IAM-System seine Identität und kontrolliert dann die bereitgestellten Berechtigungen und Richtlinien, um zu entscheiden, ob der Zugriff gewährt oder verweigert wird (Autorisierung)

Welche Vorteile bietet die Integration von IAM in meine bestehende Cloud-Umgebung?

Die Integration von IAM in deine bestehende Cloud-Umgebung bietet zahlreiche Vorteile:

- Zentrale Verwaltung: Du kannst alle Benutzerkonten und Zugriffsrechte zentral steuern, was die Verwaltung erheblich vereinfacht und Konsistenz gewährleistet.

- Erhöhte Sicherheit: Durch präzise Zugriffssteuerung und Funktionen wie Multi-Faktor-Authentifizierung (MFA) schützt IAM deine Cloud-Ressourcen vor unbefugtem Zugriff.

- Skalierbarkeit: IAM lässt sich flexibel an die wachsenden Anforderungen deiner Cloud-Umgebung anpassen, sodass du problemlos neue Nutzer und Anwendungen integrieren kannst.

- Kosten- und Zeitersparnis: Die Automatisierung von Zugriffsprozessen reduziert den administrativen Aufwand und minimiert Fehler, was Zeit spart und die Betriebskosten senkt.

- Compliance und Reporting: IAM unterstützt dich bei der Einhaltung von Sicherheits- und Datenschutzvorgaben durch detaillierte Protokolle und Berichte über Zugriffsaktivitäten.

IAM gewährleistet die Einhaltung von Datenschutzvorschriften wie der DSGVO durch mehrere zentrale Funktionen:

- Zugriffssteuerung: Durch präzise Rollen- und Berechtigungsmanagement sorgt IAM dafür, dass nur autorisierte Personen Zugriff auf personenbezogene Daten haben, was den Grundsatz der Datenminimierung unterstützt.

- Transparenz und Nachvollziehbarkeit: IAM bietet detaillierte Protokolle und Berichte über Zugriffs- und Aktivitätsdaten, die für Audits und Compliance-Nachweise erforderlich sind.

- Sichere Authentifizierung: Mit Funktionen wie Multi-Faktor-Authentifizierung (MFA) schützt IAM die Identität der Nutzer und verhindert unbefugten Zugang zu sensiblen Daten.

- Datenschutz durch Design: IAM-Systeme lassen sich so konfigurieren, dass sie Datenschutzprinzipien von Anfang an integrieren, etwa durch die Implementierung von Datenschutzrichtlinien und automatischen Berechtigungsprüfungen.

- Rechteverwaltung: IAM ermöglicht eine präzise Verwaltung der Zugriffsrechte und stellt sicher, dass Zugriffsanfragen und -änderungen transparent und dokumentiert erfolgen, was den Anforderungen der DSGVO an Datenverarbeitung und -sicherheit entspricht.