Inhaltsverzeichnis

Cyberangriffe sind bei Unternehmen jeder Größe heutzutage keine Seltenheit mehr. Daher ist es von entscheidender Bedeutung, dass Organisationen effektive Maßnahmen zur Sicherung ihrer IT-Infrastruktur und ihrer sensiblen Daten ergreifen. Eine der Schlüsselkomponenten, die dazu beitragen können, ist das Sicherheitsinformations- und Ereignismanagement (SIEM). In diesem Artikel zeigen wir auf, warum dieses Technologiekonzept wichtig ist und wie es helfen kann, digitale Umgebungen sicherer zu machen.

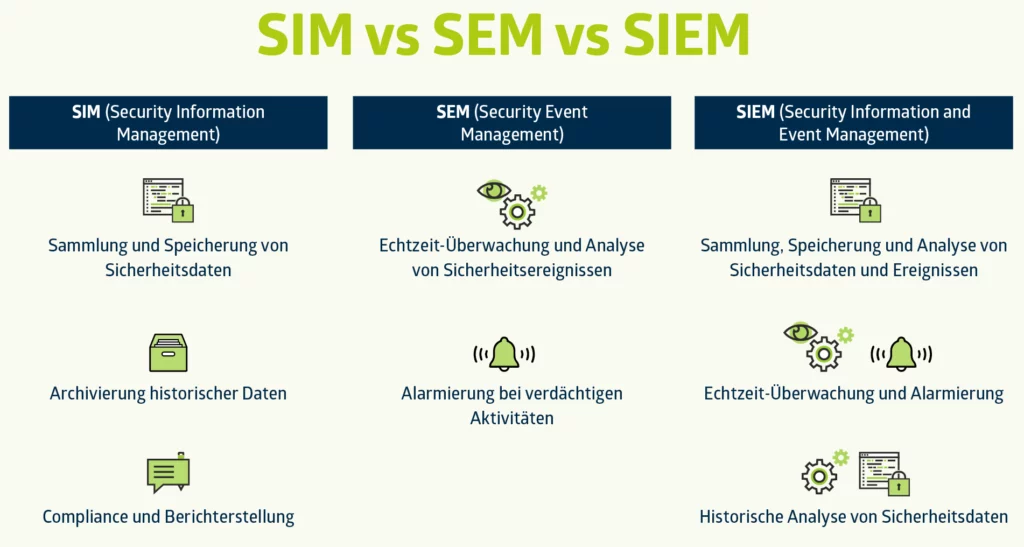

Was ist ein SIEM?

SIEM steht für „Sicherheitsinformations- und Ereignismanagement“. Es überwacht, analysiert und verwaltet die Sicherheitslage eines Unternehmens. SIEM-Systeme sammeln Daten aus verschiedenen Quellen in der IT-Infrastruktur wie zum Beispiel Protokolldateien, Netzwerkgeräte, Sicherheitslösungen und Anwendungen. Diese Daten werden in Echtzeit oder in regelmäßigen Abständen erfasst und zentral gespeichert, wo sie analysiert und korreliert werden, um potenzielle Sicherheitsbedrohungen zu identifizieren.

Warum SIEM unverzichtbar ist

1. Früherkennung von Bedrohungen: SIEM kann ungewöhnliche Aktivitäten und Anomalien in Systemen erkennen und Alarme auslösen, bevor ein Sicherheitsvorfall tatsächlich stattfindet. Dies ermöglicht es dem Sicherheitsteam, schnell auf potenzielle Bedrohungen zu reagieren und Gegenmaßnahmen zu ergreifen.

2. Verbesserte Compliance: Viele Branchen und Unternehmen sind gesetzlich verpflichtet, bestimmte Sicherheitsstandards einzuhalten. SIEM kann dazu beitragen, diese Standards zu erfüllen, indem es Sicherheitsaudits und -berichte erstellt, die bei der Einhaltung gesetzlicher Vorschriften helfen.

3. Effiziente Untersuchung von Sicherheitsvorfällen: Im Falle eines Sicherheitsvorfalls kann SIEM wertvolle Informationen über den Vorfall liefern, wie zum Beispiel, wie er stattgefunden hat, welcher Umfang betroffen ist und welche Schritte ergriffen wurden. Dies erleichtert die Untersuchung und Reaktion auf Vorfälle erheblich.

4. Zentralisierung der Sicherheitsinformationen: SIEM bietet eine zentrale Plattform zur Verwaltung von Sicherheitsinformationen und Ereignissen. Dies vereinfacht die Verwaltung und den Zugriff auf wichtige Sicherheitsdaten.

5. Reduzierung von Sicherheitslücken: Durch die kontinuierliche Überwachung und Analyse der Umgebung hilft SIEM, Sicherheitslücken zu identifizieren und zu schließen, bevor Angreifer sie ausnutzen können.

Wie funktioniert SIEM?

Die Funktionsweise von SIEM kann in mehrere Schritte unterteilt werden:

Welche Herausforderungen gibt es bei der Implementierung von SIEM?

Die Implementierung von SIEM stellt Unternehmen vor einige Herausforderungen. Denn: SIEM-Systeme sind oft äußerst komplex und erfordern eine gewisse Expertise, um sie effektiv zu konfigurieren und zu nutzen. Zudem kann die schiere Menge an Daten, die SIEM-Systeme sammeln und analysieren, überwältigend sein. Die Herausforderung besteht darin, relevante Bedrohungen inmitten dieser Datenflut zu identifizieren und intelligent zu filtern. Darüber hinaus können die Kosten für die Anschaffung und Implementierung von SIEM-Systemen hoch sein, sowohl in Bezug auf die Software als auch auf die Schulung des Personals. Die Anpassung der SIEM-Systeme an die spezifischen Anforderungen und Gegebenheiten eines Unternehmens erfordert Zeit und Ressourcen, was zusätzliche Herausforderungen mit sich bringt.

Automatisierung und SIEM-Tools

Die Automatisierung spielt eine entscheidende Rolle für der Effizienz von SIEM-Systemen. Wir haben bereits gelernt, dass die manuelle Verarbeitung von enormen Mengen an Sicherheitsdaten zeitaufwendig und fehleranfällig ist. Durch Automatisierungen kann der Prozess der Datenaufbereitung und -analyse beschleunigt und die Reaktionszeit auf Sicherheitsvorfälle minimiert werden. Hilfreiche Automatisierungen dabei können sein:

- Regelbasierte Alarmierung: SIEM-Tools ermöglichen es, benutzerdefinierte Regeln und Schwellenwerte festzulegen, um verdächtige Aktivitäten zu identifizieren. Automatisierte Alarme werden ausgelöst, wenn diese Regeln verletzt werden.

- Orchestrierung und Reaktion: Automatisierung kann außerdem genutzt werden, um automatische Reaktionen auf bestimmte Arten von Vorfällen auszulösen. Dies kann beinhalten, dass bestimmte Sicherheitsrichtlinien angewendet, Verbindungen blockiert oder Benachrichtigungen an das Sicherheitsteam gesendet werden.

- Datenbereinigung und Normalisierung: Daten aus verschiedenen Quellen haben oft unterschiedliche Formate. Mit Hilfe von Automatisierung können diese bereinigt und in ein einheitliches Format konvertiert werden, um eine konsistente Analyse zu ermöglichen.

- Priorisierung von Bedrohungen: Bedrohungen können nach ihrem Schweregrad und ihrer Dringlichkeit priorisiert werden, um sicherzustellen, dass das Sicherheitsteam sich zuerst den kritischsten Vorfällen widmet.

- Anreicherung von Daten: Automatisierte Prozesse können Sicherheitsdaten mit zusätzlichen Kontextinformationen anreichern, um die Genauigkeit der Analyse und Untersuchung von Vorfällen zu verbessern.

Dank der Open-Source-Community gibt es eine Reihe an Open-Source-Tools, die sich für SIEM nutzen lassen:

| Tool | Beschreibung |

|---|---|

| OSSIM | OSSIM ist eine umfassende Plattform, die Sicherheitsinformationen und Ereignismanagement (SIEM) bietet. Sie kombiniert verschiedene Sicherheitswerkzeuge zur Erkennung und Analyse von Bedrohungen und zur zentralisierten Verwaltung von Sicherheitsdaten. |

| Sagan | Sagan ist ein Tool zur Ereigniskorrelation und -analyse. Es analysiert Log-Daten aus verschiedenen Quellen und hilft dabei, verdächtige Aktivitäten und Sicherheitsverletzungen zu identifizieren, indem es Muster und Anomalien erkennt. |

| Snort | Snort ist ein weit verbreitetes Open-Source-Intrusion-Detection-System (IDS). Es überwacht den Datenverkehr in Echtzeit auf Anzeichen von Angriffen und Bedrohungen, indem es vordefinierte Regeln und Muster verwendet. |

| Elasticsearch | Elasticsearch ist eine Such- und Analyse-Engine, basierend auf Open Source. Es wird oft in Kombination mit anderen Tools verwendet, um große Mengen von Log-Daten zu indizieren, durchsuchen und analysieren, was bei der Erkennung von Sicherheitsvorfällen und der Untersuchung von Bedrohungen hilfreich ist. |

| MozDef | MozDef steht für Mozilla Defense Platform und ist ein Sicherheitsautomatisierungssystem, basierend auf Open Source. Es dient dazu, Sicherheitsvorfälle effizient zu erkennen, zu melden und darauf zu reagieren, indem es Sicherheitsinformationen und Ereignisse zentralisiert. |

| Elastic Stack (ELK Stack) | Der ELK-Stack (Elasticsearch, Logstash, Kibana) ist eine Kombination von Open-Source-Tools zur Log-Analyse und Visualisierung. Elasticsearch wird für die Datenspeicherung und -suche verwendet, Logstash dient zur Datenverarbeitung, und Kibana ermöglicht die Visualisierung von Log-Daten. Der Elastic Stack ergänzt den ELK Stack um Beats, eine Open-Source-Plattform für leichtgewichtige Daten-Shipper. Diese ermöglicht es Benutzer:innen, Dateien zu tailen. |

| Wazuh | Wazuh ist eine Sicherheitsplattform, die sich auf die Erkennung von Bedrohungen und die Sicherheitsüberwachung konzentriert. Es bietet Funktionen zur Log-Analyse, Intrusion Detection und Schwachstellenmanagement. |

| Apache Metron | Apache Metron ist ein Framework für die Echtzeit-Sicherheitsüberwachung und -analyse. Es kombiniert verschiedene Technologien zur Bedrohungserkennung und ermöglicht Organisationen, Sicherheitsdaten in Echtzeit zu verarbeiten und darauf zu reagieren. |

Schlussfolgerung und Ausblick: SIEM als Schlüssel zur Cyber-Sicherheit

SIEM ist zu einem unverzichtbaren Werkzeug für Unternehmen geworden, um Sicherheitsvorfälle frühzeitig zu erkennen und zu verhindern. Es hilft auch bei der Einhaltung gesetzlicher Vorschriften und bietet wertvolle Einblicke in die Sicherheitslage eines Unternehmens.

Dabei ist SIEM allerdings nicht die alleinige Lösung für alle Sicherheitsprobleme, sondern ein wichtiger Bestandteil eines umfassenden Sicherheitsansatzes. Die Implementierung von Automatisierung und die Auswahl der richtigen Tools hängt von den spezifischen Anforderungen und der Größe eines Unternehmens ab. Eine durchdachte Automatisierungsstrategie kann dazu beitragen, die Effizienz des SIEM-Systems zu steigern und gleichzeitig die Reaktion auf Sicherheitsvorfälle zu verbessern.

Zudem sollte es mit anderen Sicherheitsmaßnahmen wie Firewalls, Antivirensoftware und Schulungen für Mitarbeiter:innen kombiniert werden, um ein starkes Verteidigungssystem gegen Cyberbedrohungen zu schaffen.

Hast Du bereits Erfahrungen mit SIEM gemacht? Kontaktiere uns gern oder hinterlasse einen Kommentar.