In einer Cloud-Umgebung, in der Ressourcen oft in öffentlichen Netzwerken verfügbar sind, ist der Schutz vor unbefugtem Zugriff entscheidend. Security Groups, auch genannt Network Security Group (dt. Netzwerksicherheitsgruppe), spielen dabei eine zentrale Rolle und bieten eine granulare Kontrolle, die speziell auf die Bedürfnisse von Cloud-Infrastrukturen abgestimmt ist. Die Fähigkeit, den Datenverkehr präzise zu steuern und zu überwachen, macht Security Groups zu einem unverzichtbaren Werkzeug für jede sichere Cloud-Umgebung.

In diesem Blogbeitrag werden wir uns genauer anschauen, wie Security Groups funktionieren, wie Du diese optimal nutzen kannst und welche Best Practices Du beachten solltest, um Deine Cloud-Umgebung bestmöglich abzusichern. Security Groups fungieren als virtuelle Firewalls, die den eingehenden und ausgehenden Datenverkehr kontrollieren. Im Gegensatz zu traditionellen Firewalls sind Security Groups flexibel und lassen sich einfach an die dynamischen Anforderungen moderner Cloud-Umgebungen anpassen. Security Groups ermöglichen Administratori:nnen, präzise Regeln für den Netzwerkzugriff festzulegen, um sicherzustellen, dass nur autorisierte Verbindungen zugelassen werden.

Funktionsweise von Security Groups

Security Groups basieren auf einer klar strukturierten Regelverwaltung, die den Netzwerkverkehr steuert. Jede Security Group besteht aus einer Reihe von Regeln, die definieren, welcher Datenverkehr ein- und ausgehen darf. Diese Regeln können IP-Adressen, Ports, Protokolle oder Regionen umfassen. Wichtig ist, dass Security Groups standardmäßig alle Verbindungen blockieren, es sei denn, es wurden spezifische Regeln erstellt, um den Datenverkehr zuzulassen. Dies bedeutet, dass Administrator:innen bewusst Zugangsrechte vergeben müssen, was das Sicherheitsniveau erhöht.

Ein wesentlicher Aspekt von Security Groups ist ihre Stateful-Natur. Das bedeutet, dass einmal zugelassene eingehende Verbindungen automatisch eine entsprechend ausgehende Regel erhalten, ohne dass diese separat konfiguriert werden muss. Diese Eigenschaft erleichtert die Verwaltung und minimiert Konfigurationsfehler, da der Rückverkehr von genehmigten Anfragen automatisch zugelassen wird.

Anwendungsszenarien

Security Groups können flexibel an verschiedene Anwendungsszenarien angepasst werden, je nach den Anforderungen der Cloud-Umgebung. Beispielsweise kann eine Security Group für eine Webanwendung so konfiguriert werden, dass sie nur HTTP- und HTTPS-Verbindungen auf den Ports 80 und 443 zulässt, während der Zugriff auf alle anderen Ports gesperrt bleibt. Eine andere Security Group könnte dagegen für eine Datenbankanwendung erstellt werden, die ausschließlich Verbindungen von bestimmten IP-Adressen über den MySQL-Port 3306 akzeptiert.

In Multi-Tier-Architekturen, in der Anwendungen in mehreren Schichten aufgebaut sind (z. B. Web-Frontend, Anwendungslogik und Datenbank), können Security Groups so konfiguriert werden, dass jede Schicht nur mit den notwendigen Ebenen kommunizieren darf. So könnte das Web-Frontend beispielsweise nur auf die Anwendungslogik zugreifen, während die Datenbank nur Anfragen von der Anwendungslogik akzeptiert. Diese gezielte Segmentierung reduziert das Risiko von lateralen Angriffen innerhalb der Cloud-Umgebung.

Durch die flexible Konfiguration und die Fähigkeit, spezifische Regeln für unterschiedliche Szenarien festzulegen, bieten Security Groups eine robuste Möglichkeit, den Netzwerkverkehr in einer Cloud-Umgebung präzise zu steuern und abzusichern.

Best Practices für die Nutzung von Security Groups

Integration von IAM-Richtlinien

Während Security Groups den Netzwerkzugriff regeln, kannst Du mit der Integration von Identity and Access Management (IAM) Zugang zu Ressourcen und die Berechtigungen für Benutzer:innen innerhalb Deiner Cloud-Umgebung verwalten. Durch die Kombination von IAM und Security Groups kannst du eine umfassende Sicherheitsarchitektur schaffen, die sowohl den Zugang zu Ressourcen als auch den Netzwerkverkehr schützt.

Regelmäßige Überprüfung und Aktualisierung

Überprüfe Deine Security Groups regelmäßig. Cloud-Umgebungen sind dynamisch und ändern sich häufig, was bedeutet, dass Regeln, die einmal angemessen waren, im Laufe der Zeit überholt sein könnten.

Automatisierung und Tools

Automatisierung ist ein Schlüsselfaktor, um die Verwaltung von Security Groups effizient und fehlerfrei zu gestalten. Durch den Einsatz von Infrastructure as Code (IaC)-Tools wie Terraform oder Ansible kannst Du Security Groups konsistent und wiederholbar konfigurieren. Diese Tools ermöglichen es Dir, Sicherheitsrichtlinien in Code zu gießen und so sicherzustellen, dass alle Umgebungen die gleichen Sicherheitsstandards erfüllen. Darüber hinaus kannst Du Security Groups in CI/CD-Pipelines integrieren, um bei jeder Bereitstellung sicherzustellen, dass Sicherheitsrichtlinien angewendet werden.

Diese Fehler solltest du vermeiden

Fehlkonfigurationen

von Fehlkonfigurationen. Diese können aus verschiedenen Gründen auftreten, z. B. durch mangelndes Verständnis der Regeln, übermäßige Komplexität in der Regelstruktur oder unbeabsichtigte Änderungen. Fehlkonfigurationen können dazu führen, dass Sicherheitslücken entstehen. Ein typisches Beispiel ist das versehentliche Offenlassen von Ports, die nicht genutzt werden sollten, was ungewollten Zugriff ermöglicht.

Ein weitere mögliche Fehlerquelle ist die zu breite Definition von Zugriffsregeln. Wenn Security Groups zu generisch konfiguriert sind, beispielsweise durch das Zulassen von IP-Ranges anstelle von spezifischen IP-Adressen, kann dies das Risiko für unbefugten Zugriff erhöhen. Es ist wichtig, Regeln so granular wie möglich zu gestalten, um sicherzustellen, dass nur autorisierte Datenströme zugelassen werden.

Komplexität

Mit zunehmender Größe und Komplexität Deiner Cloud-Umgebung steigt auch die Herausforderung, Security Groups effektiv zu verwalten. In großen Umgebungen, in denen viele Instanzen und Dienste miteinander interagieren, kann es schwierig werden, den Überblick über alle definierten Security Groups und ihre jeweiligen Regeln zu behalten. Dies kann zu Redundanzen, Inkonsistenzen und schwer nachvollziehbaren Konfigurationen führen, die wiederum die Sicherheitslage verschlechtern. Ein häufiges Problem in diesem Zusammenhang ist die unübersichtliche Regelverwaltung. Wenn Security Groups nicht gut dokumentiert und strukturiert sind, kann es leicht passieren, dass veraltete oder unnötige Regeln aktiv bleiben, was zu einer unnötigen Komplexität und einer größeren Angriffsfläche führt. Regelmäßige Audits und eine klare Dokumentation sind unerlässlich, um diese Herausforderung zu meistern und sicherzustellen, dass die Security Groups konsistent und nachvollziehbar bleiben.

Fehlende Integration und Automatisierung

Eine weitere Herausforderung ist die fehlende Integration von Security Groups in die bestehenden Workflows und Automatisierungsprozesse. Wenn Security Groups manuell verwaltet werden, steigt das Risiko von menschlichen Fehlern. Zudem kann es schwierig sein, sicherzustellen, dass neue Instanzen und Dienste automatisch die richtigen Sicherheitsrichtlinien erhalten. Die fehlende Automatisierung kann dazu führen, dass Sicherheitsrichtlinien inkonsistent angewendet werden und neue Sicherheitsanforderungen nicht schnell genug implementiert werden.

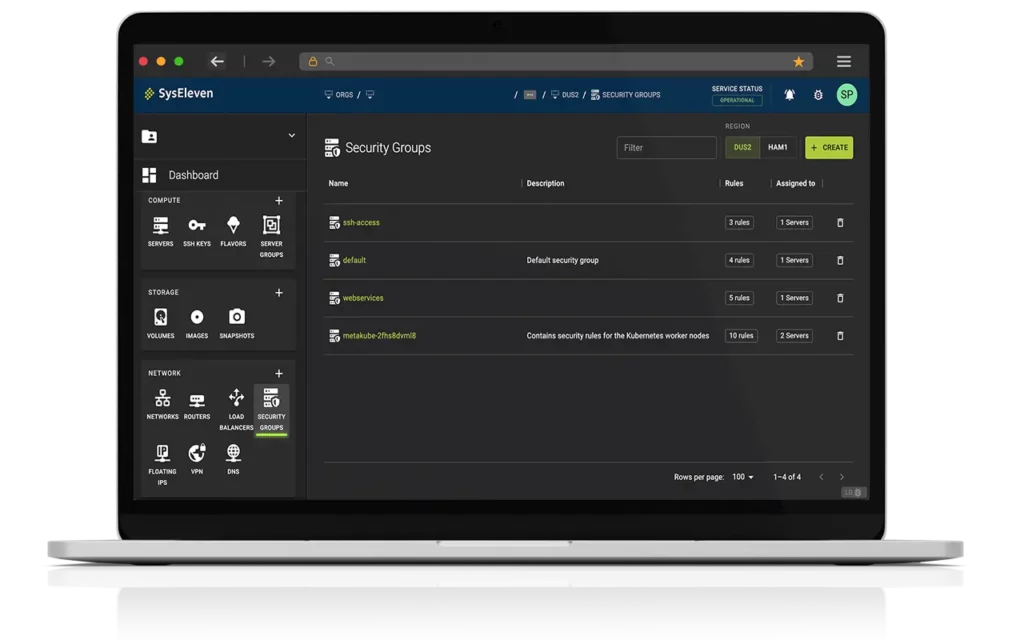

Security Groups mit SysEleven OpenStack Cloud

Security Groups sind ein unverzichtbares Werkzeug, um Deine Cloud-Infrastruktur vor unbefugtem Zugriff zu schützen und den Datenverkehr präzise zu steuern.

Die SysEleven OpenStack Cloud bietet Dir leistungsstarke Security Groups, die speziell für die Anforderungen moderner Cloud-Umgebungen entwickelt wurden. Mit unserer Plattform kannst Du den Datenverkehr zu Deinen Anwendungen präzise steuern und sicherstellen, dass nur autorisierte Verbindungen zugelassen werden. Dies bedeutet, dass Deine Anwendungen zuverlässig vor unbefugtem Zugriff geschützt bleiben – unabhängig von der Komplexität Deiner Infrastruktur. Weitere Infos und Anwendungsbeispiele findest Du hier.

Mit dem benutzerfreundliche Dashboard kannst Du, Security Groups im Handumdrehen erstellen und anpassen. Du kannst definieren, welcher Datenverkehr – sowohl intern als auch extern – zulässig ist. Dabei bietet SysEleven Dir die volle Flexibilität, um spezifische Regeln für Ports, IP-Adressen oder Subnetze festzulegen, sodass der Datenverkehr genau nach deinen Anforderungen gesteuert werden kann.

Jetzt Cloud-Sicherheit optimieren

Nutze die Vorteile von SysElevens leistungsstarken Security Groups und schütze Deine Cloud-Infrastruktur vor unbefugtem Zugriff. Lass Dich von unseren Expert:innen beraten und teste unsere Cloud-Plattform noch heute.