Der Cloud-Markt ist 2021 um über 20% gewachsen – auch 2022 wird es weitergehen. Die ständig wachsende Nachfrage nach Laufzeitressourcen und zusätzlichen Services scheint kein Ende zu nehmen. Die Dienstleistungen für Entwickler sind mit Software as a Service dabei besonders in den Vordergrund getreten. Kubernetes ist zum De-Facto-Standard als Verwaltungstool für containerisierte Umgebungen geworden. Auch dieses Jahr bleibt es weiter spannend in der Cloud-Native-Welt. Werfen wir einen Blick auf unsere 5 Cloud Native Trends für 2022.

Trend 1: Container Security Management

Log4Shell war die wohl bekannteste Zero-Day-Lücke des Jahres 2021. Sie ermöglichte, über HTTP-Aufrufe Java-Code auf dahinterliegenden Systemen auszuführen. Obwohl das Thema Sicherheit das gesamte letzte Jahr über präsent war, steigt langsam das Bewusstsein der Kritikalität. Da ist es nicht verwunderlich, dass das auch 2022 eines der wichtigsten Themen für viele Unternehmen sein wird.

Man kann getrost sagen, dass es zwar allgemein um “Cloud Native Security” geht, aber das Hauptaugenmerk wird auf containerisierte Umgebungen gerichtet. Mit Open Policy Agent existiert bereits eine Komponente, die Unternehmen in der Einführung von Security Policies unterstützt.

Neu dabei ist aber, wann genau das Thema Sicherheit aufgegriffen werden soll: Optimal ist es, während der Entwicklung die geplanten Software-Komponenten auf mögliche Sicherheitslücken zu prüfen. Philosophien wie DevSecOps oder Methoden wie Audits werden vermehrt eingesetzt, um mögliche Risiken im Vorfeld zu erkennen und zu beheben.

Durch die Einführung einer “Software Bill of Material” oder die Erweiterung der CI/CD-Pipeline durch Security Unit Tests können Unternehmen selbst aktiv werden. Welche Serviceangebote im Cloudumfeld entstehen werden, um auch hier ein standardisiertes und zentrales Serviceangebot der ganzen Community zur Verfügung zu stellen, wird dieses Jahr zeigen.

Trend 2: Operation Automation

Einer der großen Kostenpunkte in der IT bleibt Wartung und Betrieb, der besonders durch manuelle Arbeiten auffällt. Es ist also kein Wunder, dass die Optimierung dafür in der Automatisierung gesucht wird – der Operation Automation. Mit Hilfe von Container-Management-Systemen wie Kubernetes entstehen dabei neue Ideen.

Der Ausgangspunkt ist und bleibt die Kube-API, die durch eigene sogenannte “Custom Resource Definitions” erweiterbar ist. Das bietet seit jeher die Möglichkeit, individuelle Endpunkte einer beliebigen Applikation bereitzustellen und damit auch Automatisierungen direkt anzubieten. Das führende Design-Pattern ist dabei der Kubernetes Operator.

Kubernetes Operatoren existieren bereits, werden immer weiter entwickelt und bieten dadurch einen immer größeren Automatisierungsstandard, der den Betrieb vieler Anwendungen oder sogar ganzer verknüpfter Systeme übernehmen kann.

Mitsamt dem Wunsch, Cloud-Services ohne Vendor-Lock-In zu nutzen, sieht man immer mehr Lösungsansätze, die ein komplettes Setup bereitstellen. Angefangen bei der Einrichtung von Servern über Netzwerke, Loadbalancer bis hin zu vollständig standardisierten Konfigurationen in einer Software ist alles möglich.

Damit kann der Automatisierungsgrad in 2022 deutlich erhöht werden, sowie die Kosten für Betrieb und Wartung weiter sinken.

Trend 3: Composable Applications

Das Prinzip der Composable Applications fokussiert sich auf austauschbare, funktionale Bestandteile von Applikationen. Während sich dieser Ansatz bereits bei Komponenten in der Infrastruktur, beispielsweise der Datenhaltung durchgesetzt hat, bleibt die Frage, wie es auf weitere Applikationen angewandt werden kann.

Durch die Nutzung der Komponenten in und um Kubernetes bleiben bestimmte Methoden und Standards weiterhin im Trend. Das führt zu einer weiteren Verbreitung von Konzepten wie GitOps, DevSecOps oder anderen Vorgehensweisen zur Optimierung von Entwicklungszyklen. Das Paradigma der deklarativen Programmierung ist dabei ein wichtiger Bestandteil bei nutzerzentrierten Komponenten.

Während also immer mehr Aufgaben miteinander in diesen Konzepten verknüpft werden, entsteht zeitgleich der Bedarf, die meist individuellen Aufgaben auch austauschbar zu entwickeln. Das führt dazu, den Ansatz “Separation of Concern” (SoC) weiter zu vertiefen.

SoC steht dabei für eine Trennung von Applikationen anhand von Aufgaben, um die Auswirkung von Ausfällen auf einzelne Komponenten zu beschränkten, anstelle auf das gesamte System. Der Fokus dieses Designprinzips ist bei Composable Applications zu finden.

In Verbindung mit Microservices bleibt die neue Struktur an Software-Angeboten also spannend in diesem Jahr.

Trend 4: Data Fabric

“Data Fabric” – Der Wunsch nach einem Datenbank-Management-System, welches standortunabhängig erreichbar ist und bereits analysierte Daten an verschiedenen Endpunkten bereithält.

Anders als beim “Data Mesh”, welches individuelle Daten je Anwendung oder Service schneller bereitstellt, versucht die Data Fabric im Vorfeld alle existierenden Daten miteinander in Abhängigkeit zu bringen und dadurch alle wichtigen Erkenntnisse aus dem Umfeld des Data Engineerings bereitzustellen. Das soll am Ende die klassische Datenverarbeitung durch viele verschiedene Applikationen zentralisieren und eine effizientere Datenanalyse ermöglichen.

Der Beginn von “Data Fabric” zeigte sich infrastrukturell nach der Etablierung von Multi- und Hybrid-Cloud-Ansätzen. Mit Datenbank-Management-Systemen wie Hadoop oder Cassandra existieren Komponenten, die sich besonders großen Datenmengen annehmen. Das Novum zeigt sich in der Verknüpfung, Bereitstellung und optimalerweise der Kontextualisierung von Daten über alle Standorte hinweg. Damit lassen speziell Data-Warehouse-Systeme noch effizienter nutzen.

Der Datenaustausch in einer Multi- oder Hybrid-Cloud als auch die Kontextualisierung der Daten wird dieses Jahr im Fokus stehen, um die nächste Lösung in diesem Bereich anzubieten.

Trend 5: Software Supply Chain Security

Da das Thema Sicherheit endlich die Aufmerksamkeit bekommt, die es verdient, verweisen wir auf eine spezifische Unterklasse.

Lieferketten müssen, wie in der Logistik üblich, bestimmte Sicherheitskategorien erfüllen und die IT bildet dabei keine Ausnahme. Angefangen bei der Authentifizierung aller beteiligten Parteien über eine Überprüfung der zu liefernden Inhalte bis hin zum Erhalt müssen alle Komponenten solch einen Prozess durchlaufen.

Software Supply Chain Security kann als Teil des Inventory oder Asset Management angesehen werden. Dabei handelt es sich um die Verwaltung aller IT-Komponenten, Hardware und Software, die innerhalb eines Unternehmens existieren.

Die Angriffe auf Open Source Libraries haben stark zugenommen. 2021 sind die Anzahl Angriffe um 300% gestiegen. Diese Ausmaße führten sogar zu einem neuen Konferenz-Format, der SupplyChainSecurityCon auf der Open Source Summit.

Ob und wie nun die Software Supply Chain Security standardisiert in den Entwicklungszyklus eingegliedert werden kann, wird also dieses Jahr als Antwort auf uns warten.

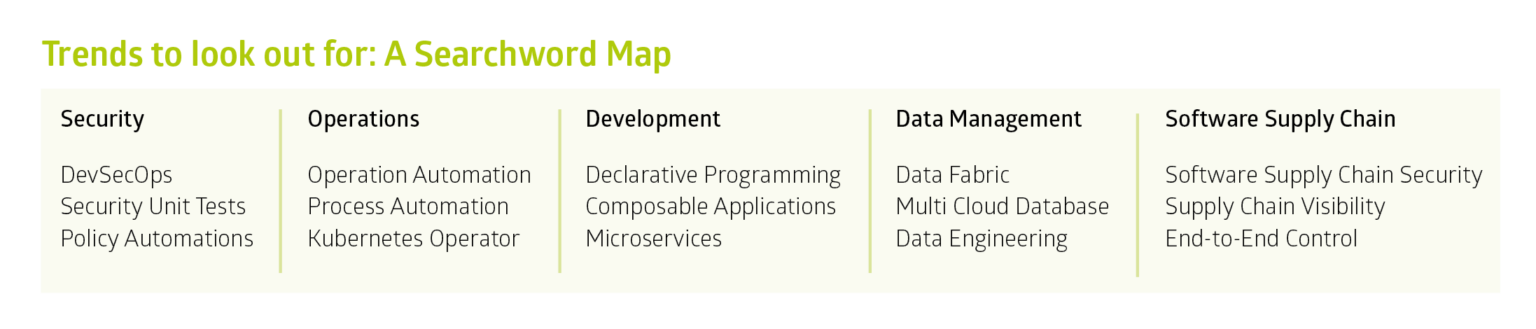

Unsere Cloud-Native-Trends im Überblick

Damit ihr das Jahr über auf dem Laufenden bleibt, haben wir einmal die typischen Suchwörter für die Trends hier aufgelistet:

Mit unserer langjährigen Erfahrung wollen wir gemeinsam mit Euch die Standards von Morgen erarbeiten – und das alles Open Source.

Ihr fragt Euch, wie das am besten geht? Sprecht uns einfach an!